Cryptography Reference

In-Depth Information

35.1.1

Protokolleigenschaften

SSL ist ein verbindungsorientiertes Protokoll und arbeitet nur mit dem ebenfalls

verbindungsorientierten TCP zusammen, nicht aber mit dem verbindungslosen

UDP. SSL ist ein zustandsbehaftetes Protokoll, es gibt also Kontexte und Sicher-

heitsassoziationen. SSL legt sich - wie die meisten anderen kryptografischen Netz-

werkprotokolle - nicht auf bestimmte Krypto-Verfahren fest, ist also verhand-

lungsfähig. Die aktuelle Spezifikation erlaubt beispielsweise die symmetrischen

Verfahren RC2, RC4, Triple-DES, und AES. RFC 4132 beschreibt zudem den Ein-

satz von Camellia innerhalb von SSL [RFC4132]. Als schlüsselabhängige Hash-

funktion ist HMAC basierend auf SHA-256 spezifiziert, Alternativen sind zulässig.

Für den Schlüsselaustausch unterstützt SSL die Verfahren RSA und Diffie-

Hellman, als Signaturverfahren zur Authentifizierung kann RSA oder DSA einge-

setzt werden. In RFC 4492 wird der Einsatz von ECC-Verfahren innerhalb von

SSL beschrieben [RFC4492]. An dieser Stelle sei noch einmal erwähnt, dass digi-

tale Signaturen in einem Protokoll, das wie SSL unterhalb der Anwendungsebene

ansetzt, nur zur Authentifizierung sinnvoll sind. Die von SSL verwendeten Zerti-

fikate entsprechen in der Regel (aber nicht notwendigerweise) dem X.509v3-

Standard.

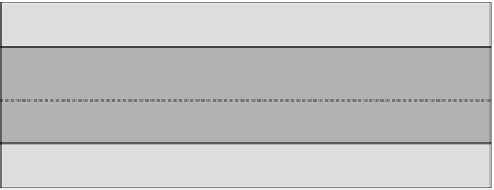

HTTP/SMTP/…

Handshake-

Protokoll

ChangeCipherSpec-

Protokoll

Alert-

Protokoll

ApplicationData-

Protokoll

SSL-Record-Protokoll

TCP

IP

Abb. 35-2

SSL gliedert sich in zwei Teilschichten. Die obere ist für das Aushandeln von Verfahren und

Fehlermeldungen zuständig. Die untere Schicht übernimmt die Verschlüsselung.

35.1.2

SSL-Teilprotokolle

Der Aufbau von SSL sieht fünf Teilprotokolle vor, die zwei übereinander liegende

Teilschichten bilden (Abbildung 35-2). In der unteren Schicht wird das

Record-

Protokoll

abgearbeitet, in der oberen Schicht die vier anderen Protokolle. Das

Record-Protokoll hat die Aufgabe, Daten von oben über den Socket entgegenzu-

nehmen und kryptografische Verfahren darauf anzuwenden - es realisiert Daten-

austauschroutine des sicheren Kanals. Dazu können die erwähnten Verschlüsse-

lungsverfahren und schlüsselabhängigen Hashfunktionen zum Einsatz kommen.

Die beiden Verfahren, die gerade im Einsatz sind, werden aktuelles Verschlüsse-