Cryptography Reference

In-Depth Information

früher in Produkten verfügbar und hat sich am Markt schneller durchgesetzt. SSL

wurde 1997 von der IETF unter dem Namen

TLS

(

Transport Layer Security

)

standardisiert - an die Stelle von SSL 3.1 trat TLS 1.0. Inzwischen ist TLS in der

Version 1.2 verfügbar [RFC5246], doch nach wie vor wird häufig die Bezeich-

nung SSL verwendet. Dies werde ich im Folgenden übernehmen.

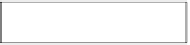

Alice

Server

HTTP/SMTP

HTTP/SMTP

SSL

SSL

TCP

UDP

IP

IP

IP

PPP/LAN/WLAN

PPP/LAN/WLAN

PPP/LAN/WLAN

ISDN/GSM/UMTS

ISDN/GSM/UMTS

ISDN/GSM/UMTS

Abb. 35-1

SSL setzt zwischen TCP und einem Anwendungsprotokoll wie HTTP oder FTP an. Das

Anwendungsprotokoll und die Anwendungssoftware müssen nicht geändert werden.

35.1

Funktionsweise von SSL

SSL realisiert, ähnlich wie IPsec, einen sicheren Kanal. Während IPsec dazu Ände-

rungen an IP-Paketen vornimmt, greift SSL nicht direkt in die TCP-Kommunika-

tion ein. Stattdessen fügt SSL eine zusätzliche Schicht zwischen TCP und der dar-

über liegenden Anwendung ein (Abbildung 35-1). Alle Krypto-Operationen

finden in dieser Schicht statt, ohne dass das darunter liegende TCP etwas davon

mitbekommt. Auch die darüber liegende Anwendungsschicht bleibt (weitgehend)

unbehelligt. Obwohl SSL eine eigene Schicht überhalb von TCP bildet, wird es in

der Regel immer noch zu Schicht 4 (Transportschicht) des OSI-Modells gezählt.

SSL kann, wie alle Protokolle, die unterhalb der Anwendungsschicht angesie-

delt sind, von der jeweiligen Anwendung unabhängig betrieben werden. Durch

diese Flexibilität hat sich SSL in unterschiedlichen Anwendungsszenarien durch-

gesetzt. Am bekanntesten ist der Einsatz unterhalb von HTTP. SSL kann jedoch

auch zur kryptografischen Absicherung von FTP, Telnet, SAP R/3, X-Windows,

POP, IMAP, IIOP, WAP oder Lotus Notes verwendet werden. Der Name »Secure

Socket Layer« leitet sich von der Schnittstelle zwischen TCP und der darüber lie-

genden Anwendung ab, die

Socket

genannt wird. SSL setzt auf den Socket eine

weitere Schicht und emuliert diesen. Für die Anwendung ändert sich dabei nichts,

wodurch das Schnittstellen-Paradigma nicht verletzt wird.