Cryptography Reference

In-Depth Information

Die

y

ij

-Werte bleiben unverändert.

Nur

die extrinsische Information beeinflusst

die Dekodierungsergebnisse. Nach jeder Iteration steigt die Korrelation der ex-

trinsischen Werte. Wie bereits erwähnt, werden die größten Veränderungen in

den ersten Iterationen erreicht. Eine weitere „Verbesserung“ fällt mit jeder Ite-

ration kleiner aus.

Nach einer vorgegebenen Anzahl von Iterationen (oder nach Erfüllung einer

Abbruchbedingung) werden die Zuverlässigkeitsinformationen für die geschätz-

ten Informationsbits, unter Einbeziehung der extrinsischen Informationen und

der Zuverlässigkeitswerte vom Demodulator, berechnet:

L

(

u

ij

)=

y

ij

+

L

e

(

u

ij

)+

L

|

e

(

u

ij

)

(8.74)

0

L

(

u

ij

)

≥

0

u

ij

=

(

i

=1

,

2)

,

(

j

=1

,

2)

.

1

sonst

Die Zuverlässigkeiten der geschätzten Informationsbits hängen demnach von

drei unabhängigen Schätzungen ab. Dies begründet auch die Addition.

Die ausgeführten Zusammenhänge werden im Folgenden angewendet.

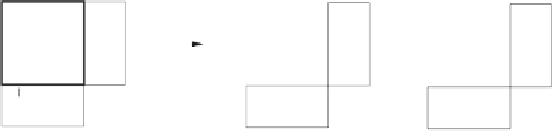

Beispiel 8.7.5

u

p

1

000

u

y

11

y

12

y

y

h,11

y

h,12

y

h,13

11

12

13

000

+0.9 +1.0 +0.5

a=

b=

, b =

u

u

22

p

2

y

21

y

22

y

23

h

y

h,21

y

h,22

y

h,23

21

0

01

1

1

0

0

1

+2.0 +1.0 Ŧ0.9

y

31

y

32

y

h,31

y

h,32

p

1

p

2

1

1

Ŧ0.1 Ŧ2.5

Die Bearbeitung erfolgt iterationsabhängig und in der vorgeschriebenen Rei-

henfolge (zunächst Berechnung von

L

e

,erstdann

L

|

e

). Die Ergebnisse lauten:

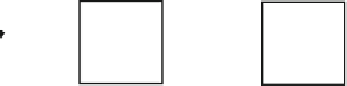

1. Iteration

2. Iteration

y

y

12

y

13

L

L

11

e,11

e,12

+0.9 +1.0 +0.5

+0.5 +0.5

+0.5 +0.5

y

21

y

22

y

L

L

23

e,21

e,22

+2.0 +1.0 -0.9

-0.9

-0.9

+0.5 -0.9

y

y

32

31

-0.1

-2.5

L

L

1. Iteration

e,11

e,12

-0.1

-0.1

+1.3 +1.4

L

L

e,21

e,22

-0.1

-1.5

+1.0 -1.4

2. Iteration

-0.1

-0.1

+1.3 +1.4

-0.1

-1.5

+2.4 -1.4