Information Technology Reference

In-Depth Information

Information Security Management System (ISMS)

Das Information Security Management System (ISMS) ist Teil des SKMS und beinhaltet neben

den genutzten Standards die Beschreibung von Prozessen und Prozeduren sowie Hinweise

zur Kommunikation und Nutzung der Security Policy. Das ISMS liefert den Rahmen für die

Gestaltung des Information Security Management und strukturiert die Aktivitäten zur Er-

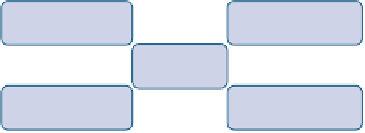

füllung der Kundenanforderungen bezüglich IT-Sicherheit in fünf Elemente als Basis eines

kontinuierlichen Zyklus (Abbildung 4.11).

4.1.11.3■Aktivitäten

Die Aktivitäten im ISM orientieren sich an etablierten Standards wie der ISO 27001 und

beziehen sich auf die fünf Elemente des im ISMS beschriebenen Security Management Frame-

works: Steuerung, Planung, Implementierung, Evaluierung und Plege (Abbildung 4.11).

3IOHJHQ

3ODQHQ

6WHXHUQ

(YDOXLHUHQ

,PSOHPHQWLHUHQ

ABBILDuNG 4.11

Security Management

Framework (Quelle: Service Design 2007)

Steuern (Control)

Im Rahmen der Steuerung werden zunächst die organisatorischen Strukturen für das ISM

etabliert und die Rollen und Verantwortlichkeiten im Rahmen des Prozesses zugeordnet,

anschließend das hier beschriebene Security Management Framework etabliert und die

beschriebenen Aktivitäten zur Sicherstellung einer anforderungsgerechten Information

Security kontinuierlich überwacht und gesteuert.

Eine weitere Aktivität in diesem Bereich ist die Dokumentation der Prozesse und Vorgaben

sowie aller Aktivitäten im ISM und der Ergebnisse aus Planung, Implementierung, Evaluie-

rung und Plege.

Planen (Plan)

In der Planungsphase geht es zunächst darum, die Anforderungen der Kunden an die IT-

Sicherheit zu erkennen. Eine wichtige Quelle kann hier die Security Section der Service

Level Agreements sein, in der alle für die vereinbarten Services betrefenden Aspekte

bezüglich der IT-Sicherheit beschrieben sind. Ebenso dienen etablierte Standards wie die

BS 7799, ISO/IEC 17799, die daraus hervorgegangene ISO/IEC 27001 oder auch das BSI-

Grundschutzhandbuch als nützliche Quellen für die Gestaltung der IT-Sicherheit.

Aus diesen Anforderungen werden im Anschluss unter Berücksichtigung eventueller ge-

setzlicher Vorgaben Empfehlungen für adäquate Maßnahmen zu deren Erfüllung erarbeitet

und diese Maßnahmen in Abstimmung mit dem Management entwickelt. Die vereinbarten

Maßnahmen werden in der Information Security Policy dokumentiert bzw. aktualisiert und

beschreiben den Umgang des Unternehmens mit dem Thema IT-Sicherheit.