Cryptography Reference

In-Depth Information

steht sich von selbst, dass das Kerckhoffs'sche Prinzip auch in diesem Buch gilt.

Wir gehen also davon aus, dass Mallory die von Alice und Bob verwendeten Ver-

fahren genau kennt.

4.1.1

Kryptografische Fachbegriffe

Verschlüsselungsverfahren, die gemäß der beschriebenen Weise mit geheimen

Schlüsseln arbeiten, nennt man auch

symmetrische Verfahren

oder

Secret-Key-

Verfahren.

Später werden Sie Verschlüsselungsverfahren kennenlernen, bei denen

ein Teil des Schlüsselmaterials nicht geheim ist und die als asymmetrische Verfah-

ren oder Public-Key-Verfahren bezeichnet werden. Man spricht in diesem Zusam-

menhang auch von

symmetrischer Kryptografie

und

asymmetrischer Kryptografie

oder von

Public-Key-Kryptografie

und

Secret-Key-Kryptografie

. Verbreitet sind

auch Ausdrücke wie symmetrische Verschlüsselung, asymmetrische Verschlüsse-

lung, Secret-Key-Verschlüsselung oder Public-Key-Verschlüsselung.

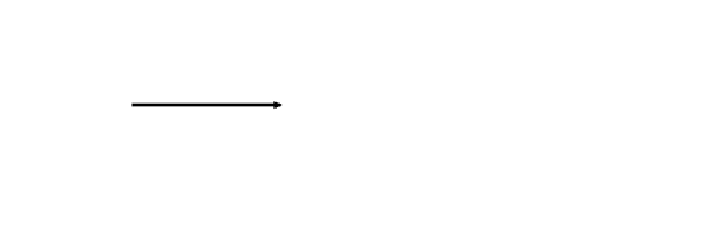

KJdFsfd5HBtOAr

zKSi4FJfKDFKJK

DJKJVKd6sDdYD5

Dies ist ein

unverschlüs-

selter Text.

Dies ist ein

unverschlüs-

selter Text.

Schlüssel

Schlüssel

Klartext

Geheimtext

Klartext

Abb. 4-2

Eine Nachricht, die verschlüsselt wird, heißt Klartext. Das Resultat der Verschlüsselung wird

als Geheimtext bezeichnet.

Eine Nachricht, die verschlüsselt wird, heißt

Klartext

, der verschlüsselte Text

Geheimtext

(auch wenn es sich nicht um einen Text im eigentlichen Sinne han-

deln muss). In der Sprache der Mathematik sind Verschlüsselung und Entschlüs-

selung Funktionen, für die wir die Buchstaben

e

(encrypt) bzw.

d

(decrypt) ver-

wenden. Ist

k

der Schlüssel,

m

der Klartext und

c

der Geheimtext, dann gelten

folgende zwei Formeln:

e

(

m

,

k

)=

c

d

(

c

,

k

)=

m

4.1.2

Angriffe auf Verschlüsselungsverfahren

Versucht Mallory, einen Geheimtext zu entschlüsseln, den Alice an Bob schickt,

oder den Schlüssel herauszufinden, so nennt man dies einen

Angriff

oder eine

Attacke

. Die Kryptoanalyse ist somit die Wissenschaft der Angriffe auf Verschlüs-