Cryptography Reference

In-Depth Information

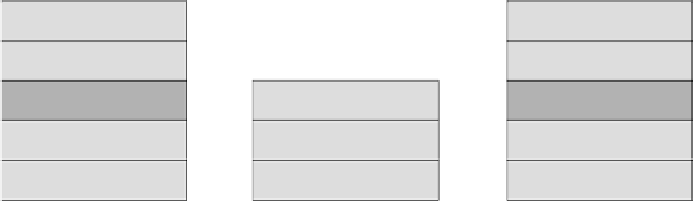

den Sicherheitsassoziationen (siehe Abschnitt 20.2.1) genutzt. IPsec setzt voraus,

dass Alice und Bob einen gemeinsamen geheimen Schlüssel besitzen.

Alice

Server

HTTP/SMTP

HTTP/SMTP

TCP, UDP

TCP, UDP

IPsec

IP

IPsec

PPP/LAN/WLAN

PPP/LAN/WLAN

PPP/LAN/WLAN

…

ISDN/GSM/UMTS

…

Abb. 34-1

IPsec ermöglicht den Einsatz von Kryptografie in Schicht 3 des OSI-Modells. Mit IPsec kann

auch nur eine Teilstrecke des Internets kryptografisch abgesichert werden.

Der Aufbau und das Management von Sicherheitsassoziationen sowie der Schlüs-

selaustausch (also die Initialisierungsroutine des sicheren Kanals) sind nicht

Bestandteil von IPsec. Diese Aufgaben werden stattdessen meist von einem Proto-

koll namens

IKE

(

Internet Key Exchange

) übernommen. IKE ist zwar kein

Bestandteil von IPsec, doch de facto ist es so eng damit verbunden, dass man es

dazuzählen kann. Für sich allein ist IPsec ein zustandsloses, nicht verhandlungs-

fähiges Protokoll. Mit IKE gelten diese Einschränkungen dagegen nicht.

34.1

Bestandteile von IPsec

IPsec sieht (ohne IKE) zwei Bestandteile vor: ESP und AH. Diese beiden Kompo-

nenten haben unterschiedliche Aufgaben und können gleichzeitig eingesetzt wer-

den.

34.1.1

ESP

Der erste Bestandteil von IPsec wird

ESP

(

Encapsulated Security Payload

)

genannt und ist in [RFC4303] beschrieben. ESP ermöglicht die Verschlüsselung

der Nutzdaten (Payload) eines IP-Pakets und erlaubt zusätzlich die Verwendung

einer schlüsselabhängigen Hashfunktion. Die meisten Felder des Headers werden

nicht verschlüsselt, damit diese für einen Router weiterhin lesbar sind. ESP fügt

zu den bisherigen Header-Feldern weitere hinzu, die unter anderem den Kommu-

nikationspartnern die Zuordnung eines Pakets zu einem bestimmten Kontext

erlauben. Wenn nicht IPv6 eingesetzt wird, dann sind die zusätzlichen Header-