Cryptography Reference

In-Depth Information

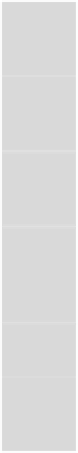

Slave

Master

Stufe 1

Stufe 2

Stufe 3

Stufe 1

Authentifizierung

:

nein

Authentifizierung

:

wenn Master-Anwendung

es verlangt

Authentifizierung

:

ja

Verschlüsselung

:

nein

Verschlüsselung

:

wenn Master-Anwendung

es verlangt

Verschlüsselung

:

wenn Master-Policy es

verlangt

Stufe 2

Authentifizierung

:

wenn Slave-Anwendung

es verlangt

Authentifizierung

:

wenn Master- oder Slave-

Anwendung es verlangt

Authentifizierung

:

ja

Verschlüsselung

:

wenn Slave-Anwendung

es verlangt

Verschlüsselung

:

wenn Master- oder Slave-

Anwendung es verlangt

Verschlüsselung

:

wenn Master-Policy

oder Slave-Anwendung

es verlangt

Stufe 3

Authentifizierung

:

ja

Authentifizierung

:

ja

Authentifizierung

:

ja

Verschlüsselung

:

wenn Slave-Policy es

verlangt

Verschlüsselung

:

wenn Master-Anwendung

oder Slave-Policy es verlangt

Verschlüsselung

:

wenn Master- oder

Slave-Policy es verlangt

Der Bluetooth-Standard schreibt vor, dass jede konforme Implementierung

Authentifizierung unterstützen muss. Verschlüsselung wird dagegen nicht zwin-

gend gefordert. Ein Blick auf die Tabelle zeigt, dass auch eine Implementierung,

die keine Verschlüsselung unterstützt, in Sicherheitsstufe 3 betrieben werden

kann. Dies bedeutet, dass auch die höchste Sicherheitsstufe kein Garant dafür ist,

dass übertragene Daten verschlüsselt werden.

Verwendete Ver fahren

Bei Bluetooth kommen folgende fünf kryptografische Verfahren zur Anwendung:

■

E

0

: E

0

ist eine Stromchiffre, die Sie aus Abschnitt 16.4 kennen.

■

E

21

: Diese Funktion kann man als kryptografische Hashfunkion mit einem

Urbild fester Länge (176 Bit) interpretieren. Sie basiert auf dem symme-

trischen Verschlüsselungsverfahren SAFER+. Ein Teil des Urbilds wird als

SAFER+-Schlüssel verwendet, ein anderer Teil als Klartext. Das Ergebnis der

Verschlüsselung ist der Hashwert (128 Bit). Damit die Berechnung des Hash-

werts nicht umkehrbar ist, wird eine leicht geänderte Variante von SAFER+

verwendet, bei der eine Entschlüsselung auch bei bekanntem Schlüssel nicht

funktioniert.

■

E

22

: Auch hierbei handelt es sich um eine kryptografische Hashfunktion, die

auf SAFER+ basiert. Die Länge des Urbilds kann innerhalb bestimmter Gren-

zen variieren. Ein Teil des Urbilds (im Bluetooth-Einsatzszenario sind dies ein

Schlüssel und eine Geräteadresse) wird zu einem SAFER+-Schlüssel verarbei-