Cryptography Reference

In-Depth Information

PC samt Terminal unter Kontrolle hat, hat er keine Möglichkeit, an den Schlüssel

in der Karte zu kommen. Wenn Alice ihre Karte verliert oder diese gestohlen wird,

kann sie dies meist verschmerzen, da Mallory den Schlüssel nicht aus der Karte

lesen kann. Wenn der Hersteller eine Smartcard mit einem Passwort (PIN) ausstat-

tet, ohne dessen Eingabe die Karte nicht arbeitet, hat Mallory überhaupt keine

Möglichkeit zum Missbrauch einer gestohlenen Karte. Einen Nachteil haben

Smartcards jedoch: Durch ihre spartanische Hardwareausstattung brauchen sie

vergleichsweise lange für einen Verschlüsselungs- oder Signiervorgang.

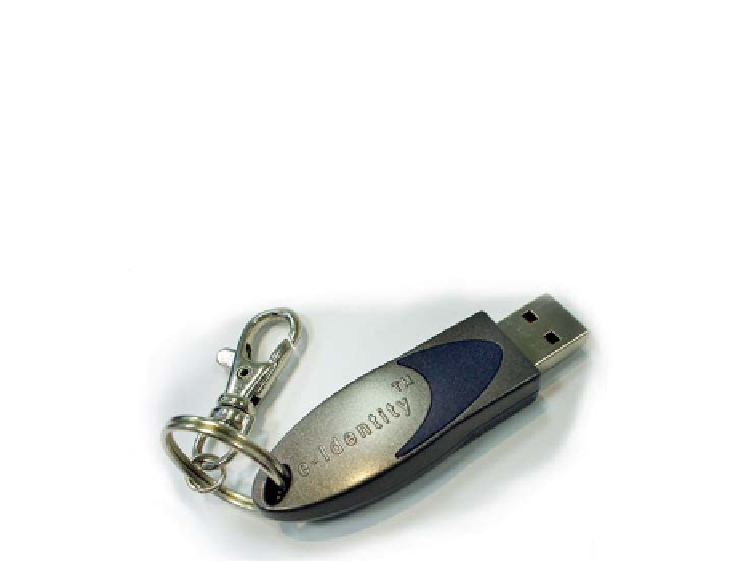

Abb. 23-3

Ein USB-Token funktioniert wie eine Smartcard, benötigt jedoch keinen Kartenleser.

Symmetrische Verschlüsselung mit Smartcard

Smartcards eignen sich hervorragend für die symmetrische Verschlüsselung (und

Entschlüsselung) - sofern Alice und Bob keine zu hohen Ansprüche an die

Geschwindigkeit stellen. Alice leitet hierbei die zu verschlüsselnden Daten auf

ihre Smartcard, wo sie mit dem AES oder einem anderen symmetrischen Verfah-

ren verschlüsselt werden. Empfänger Bob kann analog verfahren, um die Ent-

schlüsselung durchzuführen. Wenn größere Datenmengen im Spiel sind, wird auf

dem Chip meist nur ein Masterschlüssel gespeichert, den Alice und Bob aus-

schließlich zum Verschlüsseln eines Sitzungsschlüssels nutzen. Die Verschlüsse-

lung der eigentlichen Nachricht erfolgt in diesem Fall mit dem Sitzungsschlüssel

außerhalb der Karte. Eine solche Methode ist beispielsweise im Pay-TV und im

Mobilfunk verbreitet.

Symmetrische Authentifizierung mit Smartcard

Gut geeignet sind Smartcards auch für das Berechnen einer Response aus einer

Challenge mit einem symmetrischen Verfahren. Diese Möglichkeit ist in vielen

Zutrittskontrollanlagen implementiert. Wenn Alice eine Tür öffnen will, sendet

das System zur Authentifizierung eine Challenge an Alices Karte. Diese berechnet

(durch eine Verschlüsselung oder mit einer schlüsselabhängigen Hashfunktion)

die Response und gibt diese zurück. Für diesen Zweck werden meist kontaktlose