Cryptography Reference

In-Depth Information

■

In der Computer-Safety geht es um den Schutz vor normalerweise unbeab-

sichtigten Schäden. Dazu gehören defekte Geräte, unbeabsichtigtes Löschen,

Übertragungsfehler, Festplatten-Crashes, Blitzeinschläge, Überschwemmungen,

falsche Bedienung, kaputte Disketten und Ähnliches.

■

Die Computer-Security dagegen bezeichnet die Sicherheit vor absichtlichen

Störungen. Dazu gehören Viren, die Sabotage von Hardware, Hackereinbrü-

che, das Schnüffeln in geheimen Daten und dergleichen.

Da in diesem Buch kaum von Safety, sondern fast immer nur von Security die

Rede ist, werde ich ab jetzt Security mit dem deutschen Wort Sicherheit gleichset-

zen. Die Security kann man weiter aufteilen: Es gibt zunächst den Bereich Sicher-

heit für Computer, die als unabhängiges System betrachtet werden, und außer-

dem Sicherheit für vernetzte Computer (dieser Bereich heißt auch

Netzwerk-

sicherheit

). Erstere sind naturgemäß längst nicht so gefährdet wie Letztere. Die

Kryptografie ist in erster Linie ein Hilfsmittel für die Netzwerksicherheit. Man

kann also auch von einem Teilgebiet der Netzwerksicherheit reden.

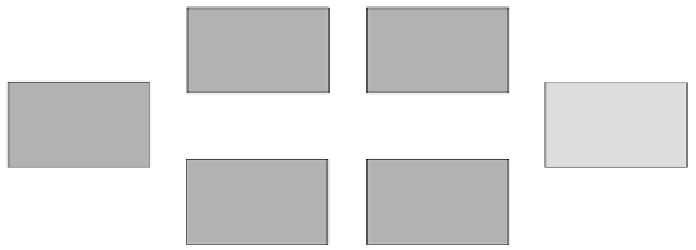

Computer-

Security

Netzwerk-

sicherheit

Computer-

sicherheit

Kryptografie

Sicherheit in

unvernetzten

Rechnern

Computer-

Safety

Abb. 2-2

Die Kryptografie ist ein Teilgebiet eines Teilgebiets eines Teilgebiets der Computersicherheit.

Dennoch ist die Kryptografie eine wichtige Wissenschaft.

2.3

Warum ist die Kryptografie so wichtig?

Jetzt denken Sie vielleicht: Warum muss ich eigentlich ein ganzes Buch lesen, nur

um ein Teilgebiet eines Teilgebiets eines Teilgebiets der Computersicherheit zu

verstehen, die ja selbst nur ein Teilgebiet der Informatik ist? Die Antwort ist ein-

fach: Es gibt Teilgebiete der Computersicherheit, die nicht wichtig genug sind, um

ein Buch darüber zu schreiben (oder zu lesen). Die Kryptografie gehört jedoch

nicht dazu. Wie Sie im nächsten Kapitel sehen werden, ist das beschriebene Alice-

Bob-Mallory-Modell einfach zu realistisch, um es nur unter »ferner liefen« zu

betrachten. Jede E-Mail, jedes Telefongespräch und jede WWW-Nachricht kann

in die falschen Hände gelangen und so ungeahnte Folgen nach sich ziehen. Wer

alles ein Interesse hat, als Mallory aufzutreten, erfahren Sie in den folgenden

Abschnitten.