Cryptography Reference

In-Depth Information

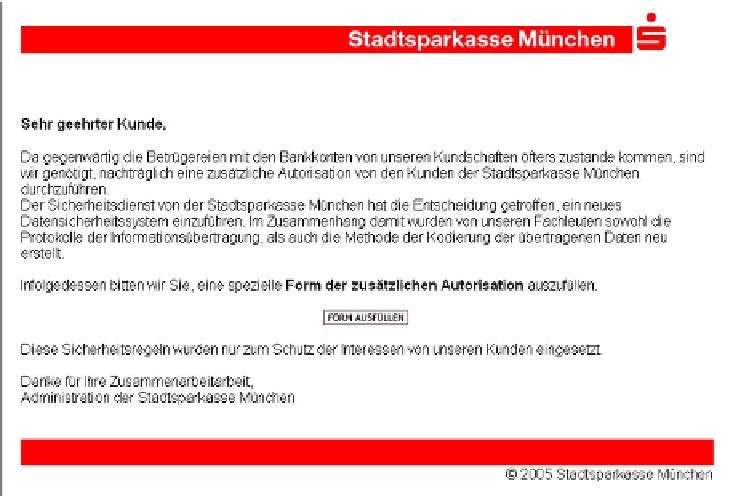

Abb. 17-4

Gefälschte E-Mail, die den Empfänger dazu verleiten soll, auf einer fingierten Webseite sein

Passwort einzugeben. Diese Vorgehensweise heißt Phishing.

Solche Angriffe, bei denen sich Mallory direkt in die Höhle des Löwen wagt,

haben zwar eine enorme pädagogische Wirkung, doch sie sind in der Praxis recht

selten. Wesentlich häufiger sind dagegen E-Mails, mit denen der Angreifer an

Passwörter gelangen will, oder entsprechende Telefonanrufe. Besonders beliebt

sind seit einigen Jahren gefälschte E-Mails, die den Empfänger dazu verleiten

sollen, auf eine bestimmte Webseite zu gehen und dort sein Online-Banking-Pass-

wort einzutippen (

Phishing

). Hinter solchen E-Mails stecken oft kriminelle Orga-

nisationen, die sich auf diese Weise Zugang zu Online-Konten verschaffen wol-

len. Trotz zahlreicher Warnungen in den Medien fallen manche Menschen immer

noch darauf herein.

17.6.2

Gegenmaßnahmen

Auch wenn der sprichwörtliche DAU (dümmster anzunehmender User) nie aus-

sterben wird, gibt es einige wirksame Gegenmaßnahmen gegen Anwender-Fehl-

verhalten.

Sensibilisierung

Der erste Schritt zur Behebung der Schwachstelle Mensch besteht zweifellos

darin, selbigen über die möglichen Gefahren aufzuklären. Gefordert ist also, das

Bewusstsein (

Awareness

) des Anwenders für IT-Sicherheit zu schärfen. Dieses