Cryptography Reference

In-Depth Information

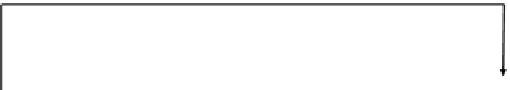

Urbildblock

(64 Byte)

key_schedule

key_schedule

A

A

B

C

B

C

pass

pass

pass

mul=5

mul=7

mul=9

Abb. 14-8

Die Kompressionsfunktion von Tiger sieht drei Runden vor, die als pass bezeichnet werden.

Funktionsweise von Tiger

Tiger verarbeitet Blöcke der Länge 512 Bit und liefert in der Standardversion (auch

als

Tiger/192

bezeichnet) einen 192-Bit-Hashwert. Daneben gibt es auch die beiden

Varianten

Tiger/160

und

Tiger/128

, die bei einer ansonsten gleichen Funktions-

weise den Hashwert abschneiden und dadurch auf 160 bzw. 128 Bit verkürzen.

Tiger arbeitet mit einem Status bestehend aus drei Kettenvariablen (

A

,

B

und

C

) zu

je 64 Bit. Diese Kettenvariablen werden mit den Werten (in Hexadezimalschreib-

weise) 0123456789ABCDEF, FEDCBA9876543210 und F096A5B4C3B2E187

initialisiert.

Bevor das Verfahren starten kann, ist ein Padding notwendig. Um dieses

durchzuführen, benötigt man am Ende des letzten Urbildblocks mindestens 65

leere Bits. Sind diese nicht vorhanden, wird ein weiterer Block angehängt.

Anschließend wird in die letzten 64 Bits die Länge des ungepaddeten Urbilds

geschrieben, davor steht ein Bit mit dem Wert 1. Alle Bit-Werte zwischen dem Ende

des ungepaddeten Urbilds und den 64 letzten Bit werden mit Null-Bits aufgefüllt.

Das gepaddete Urbild wird in Blöcke der Länge 512 Bit aufgeteilt und anschlie-

ßend blockweise einer Kompressionsfunktion zugeführt. Dabei wird ein Block in

die acht Teilblöcke

x

0

,

x

1

, ...,

x

7

aufgeteilt, die jeweils 64 Bit umfassen. Der Inhalt

der Kettenvariablen nach dem Bearbeiten aller Blöcke bildet den Hashwert.

Das Design der Kompressionsfunktion sieht drei Runden vor, wobei eine

Runde als

pass

bezeichnet wird (siehe Abbildung 14-8). In jede Runde geht der

Urbildblock mit ein, wobei dieser vor der zweiten und dritten Runde jeweils mit

der Funktion

key_schedule

bearbeitet wird. Der Aufbau von key_schedule ist in

Abbildung 14-9 dargestellt. Jede Runde gliedert sich in acht Teilrunden (

round

),

was in Abbildung 14-10 zu sehen ist. Der Aufbau einer Teilrunde ist aus Abbil-

dung 14-11 ersichtlich. In den Teilrunden kommen vier S-Boxen (

s

0

,

s

1

,

s

2

und

s

3

) zum Einsatz, die jeweils 8 Bit auf 8 Bit abbilden. Auf deren Beschreibung ver-

zichte ich an dieser Stelle.