Cryptography Reference

In-Depth Information

lung verzichten. Um diesem Dilemma - es wird

Schlüsselaustauschproblem

genannt - zu entgehen, gibt es folgende Möglichkeiten:

■

Alice übergibt Bob den Schlüssel bei einem persönlichen Treffen oder per

Telefon (dies wird auch als

manueller Schlüsselaustausch

oder

Out-of-Band-

Schlüsselaustausch

bezeichnet). Wollte Alice jedoch jeden, dem sie eine ver-

schlüsselte Mail schicken will, vorher treffen, dann hätte sie einiges zu tun.

Der manuelle Schlüsselaustausch hat zudem den Nachteil, dass es recht

unübersichtlich wird, wenn eine größere Anwendergruppe untereinander ver-

schlüsselt kommunizieren will. Soll beispielsweise jeder der 50 Mitarbeiter

der Firma Krypt & Co. einen AES-Schlüssel mit jeweils jedem anderen Mitar-

beiter gemeinsam haben, dann werden insgesamt nicht weniger als 1.225

Schlüssel benötigt. Allgemein sind bei

n

Mitarbeitern

n

/2·(

n

-1) Schlüssel

erforderlich (siehe Abbildung 11-1).

■

Alice und Bob verwenden einen Authentifizierungsserver. Ein Beispiel dafür

ist Kerberos (Abschnitt 22.3).

■

Alice und Bob verwenden

asymmetrische Kryptografie

.

Genau darum geht es

in diesem Kapitel.

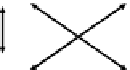

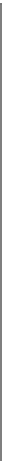

2 Teilnehmer

1 Schlüssel

3 Teilnehmer

3 Schlüssel

4 Teilnehmer

6 Schlüssel

5 Teilnehmer

10 Schlüssel

Abb. 11-1

Um ein symmetrisches Verschlüsselungsverfahren einzusetzen, müssen je zwei Teilnehmer

einen gemeinsamen geheimen Schlüssel besitzen. Dies ist nur bei kleineren

Teilnehmerzahlen sinnvoll, da sonst die Anzahl der Schlüssel zu groß wird.

Wie funktioniert nun die asymmetrische Kryptografie (sie wird auch

Public-Key-

Kryptografie

genannt)? Die Verschlüsselungsverfahren, die wir bisher besprochen

haben (zum Beispiel DES und AES), bezeichnet man, wie erwähnt, als symmetri-