Cryptography Reference

In-Depth Information

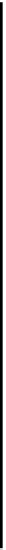

Eingabe

S

0

S

1

S

2

S

3

S

4

S

5

S

6

S

7

0

3

15

8

0

1

15

7

1

1

8

12

6

15

15

5

2

13

2

15

2

7

11

8

2

12

15

3

1

7

9

8

3

11

5

0

4

10

9

3

12

12

4

8

14

5

6

0

12

9

0

10

4

8

6

5

5

10

6

11

9

6

2

7

11

10

15

3

6

12

11

11

8

14

1

13

13

2

0

14

7

9

13

11

1

1

5

3

9

4

10

4

14

14

2

4

14

1

12

11

2

8

4

4

10

8

15

10

12

7

6

0

10

9

13

13

9

13

0

13

11

7

14

6

3

3

14

9

3

5

5

7

7

10

5

15

12

4

2

14

13

1

0

6

Interessant ist, wie die drei Serpent-Designer diese S-Boxen entwickelten.

Zunächst legten sie fest, welche Kriterien die S-Boxen erfüllen sollten. Dabei ging

es vor allem darum, differenzielle und lineare Kryptoanalyse zu verhindern. Da

diese beiden Angriffsmethoden inzwischen gut untersucht sind, ist es relativ ein-

fach, Kriterien aufzustellen, bei deren Einhaltung der gewünschte Schutz gewähr-

leistet ist. Auf Basis dieser Vorgaben nahmen Anderson, Knudsen und Biham die

S-Boxen des DES und unterzogen diese einer fortwährenden Änderung nach

einem zuvor definierten Ablauf. Diesen Ablauf setzten sie so lange fort, bis die

gestellten Kriterien erstmals erfüllt waren. So entstand die erste S-Box. Anschlie-

ßend wiederholten sie dieses Vorgehen sieben Mal, um die restlichen S-Boxen zu

generieren. Die S-Boxen des DES dienten also als Leerer-Ärmel-Zahl.

9.1.3

Schlüsselaufbereitung von Serpent

Serpent benötigt 33 Subschlüssel zu je 128 Bit. Man kann auch von 132 Sub-

schlüsseln zu je 32 Bit zu sprechen. Diese Subschlüssel werden mit

K

0

,

K

1

, ...,

K

131

bezeichnet. Jeweils vier Subschlüssel gehen in eine Runde ein - außer

in der letzten Runde, dort sind es acht. Zur Schlüsselgenerierung benötigen wir

außerdem 140 weitere 32-Bit-Blöcke, die

W

-8

,

W

-7

,

W

-6

,

W

-5

,...,

W

131

genannt

werden. In

W

-8

bis

W

-1

wird der Schlüssel geschrieben (falls der Schlüssel kürzer

als 256 Bit ist, wird der Rest mit einer 1 gefolgt von lauter Nullen aufgefüllt).

Anschließend gilt: