Cryptography Reference

In-Depth Information

Aufbereitung des Schlüssels die gleichen Designelemente (z.B. die gleichen

S-Boxen) wie bei der Verschlüsselung verwendet werden.

7.3

Kryptoanalyse-Methoden

Zahlreiche Kryptografen haben in den letzten Jahrzehnten nicht nur für Alice

und Bob gearbeitet, sondern auch für Mallory. Mit anderen Worten: Neben vie-

len Verschlüsselungsverfahren sind auch einige gute Methoden zur Kryptoanalyse

entstanden. Um Letztere geht es im Folgenden. Fast immer handelt es sich dabei

um Verfahren für Chosen-Plaintext- oder zumindest für Known-Plaintext-Atta-

cken, während Ciphertext-Only bei modernen kryptografischen Verfahren kaum

noch funktioniert. Und nicht vergessen: Alles, was besser funktioniert als die voll-

ständige Schlüsselsuche, gilt für die betroffenen Verfahren schon als Schwäche.

7.3.1

Differenzielle Kryptoanalyse

Die

differenzielle Kryptoanalyse

ist die bekannteste und in vielen Fällen wirk-

samste Methode, die Mallory gegen moderne symmetrische Verschlüsselungsver-

fahren anwenden kann. Sie wurde 1990 von den israelischen Kryptografen Eli

Biham und Adi Shamir entwickelt [BihSha] und gehört zu den Chosen-Plaintext-

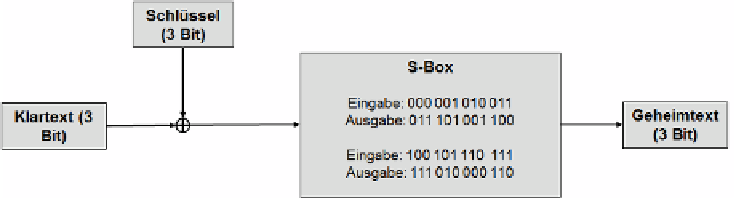

Attacken. Um zu erklären, wie die differenzielle Kryptoanalyse funktioniert,

betrachten wir das (für die Praxis natürlich völlig ungeeignete) Mini-Verschlüsse-

lungsverfahren in Abbildung 7-3. Das Verfahren hat eine Block- und Schlüssel-

länge von jeweils 3 Bit. Es arbeitet mit einer S-Box, die 3-Bit-Werte auf 3-Bit-

Werte abbildet. Es gibt nur eine Runde.

Abb. 7-3

Dieses Ein-Runden-Verschlüsselungsverfahren lässt sich mit differenzieller und linearer

Kryptoanalyse brechen.

Schauen wir uns zunächst die S-Box an. Für diese gibt es acht mögliche Eingaben

(die Binärzahlen von 000 bis 111). In der differenziellen Kryptoanalyse spielen so-

genannte Differenzen eine wichtige Rolle - als Differenz zweier Bitfolgen bezeich-

net man hierbei das Ergebnis deren Exklusiv-oder-Verknüpfung (dies ist etwas

verwirrend, da die Exklusiv-oder-Verknüpfung oft auch als Addition bezeichnet

wird). Die folgende Tabelle zeigt die acht Eingabewerte der S-Box, den jeweils