Cryptography Reference

In-Depth Information

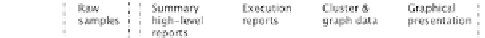

2.3 Solution: ML-based Malware

Detection

Solution

:

Improved Intrusion detection

using (dedicated) honeynets

Honeypots:

Emulate specific services, collect malware samples

Execute malware in sandbox:

observe behavior

(syscall traces)

Machine learning-based

Clustering/Classificatio

n Techniques

19

Bild 17

Um zu erkennen, ob Datenpakete, die über das Netz übertragen werden, Schad-

code enthalten, werden bereits seit längerer Zeit in verschiedenen Forschungs-

aktivitäten maschinelle Lernverfahren eingesetzt. Mit diesen Techniken kommt

man zwar schon sehr weit, aber leider noch nicht weit genug. Deshalb haben wir

uns eine Erweiterung der verfolgten Ansätze überlegt.

Ich möchte gern versuchen, Ihnen den Ansatz, welchen wir verfolgen, anhand

eines Beispiels zu erklären (Bild 18). Wir analysieren den Datenverkehr, der über

das Netz kommt und inspizieren den Inhalt der Datenpakete. Die Datenpakete

beinhalten in ihrem jeweiligen Payload SystemCalls. Interessant aus Sicht der

Angriffsfrüherkennung sind nun Folgen von solchen Systemaufrufen, also Syscall

Traces. Die Syscall Traces entsprechen einer Folge von Ereignissen. Ein Fachmann

könnte bei der Analyse der Abfolge der einzelnen Calls eine Semantik erkennen. Er

würde beispielsweise nicht einfach nur „openFile“, „closeFile“ erkennen, sondern

er würde erkennen, dass die Folge der Ereignisse darauf hinweist, dass zum

Beispiel ein Grafikprogramm gestartet wurde und dass es sich um ganz klassisch

zu diesem Grafikprogramm gehörende Operationen handelt. Der im Bild 18

dargestellte Trace 3 beschreibt einen solchen Trace, der Normalverhalten bei

Search WWH ::

Custom Search