Cryptography Reference

In-Depth Information

2.2 Hardware Attacks:

Threat level

Manipulation of

hardware components

Threats caused by

inside attackers

•

Insertion/modification of hardware

components,

e.g., compromised smart meter

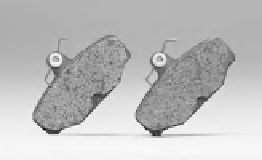

Forged wheel rim (left original)

•

Insertion of non-authentic, forged

components

e.g. product counterfeiting

Threats caused by

outside

attackers

•

Forged hardware with low quality:

spoofed component ID

•

Hardware Trojan, Virus

Forged break disc (left original)

11

Bild 9

Wie bereits erwähnt benötigt man geeignete Hardware-Sicherheitsmodule (Bild 10).

An vielen Stellen werden einfach zu konfigurierende FPGAs benötigt, die leicht-

gewichtige Kryptografie erfordern, so dass zumindest so etwas wie Elliptic Curve

Cryptography oder ein sicherer Schlüsselspeicher zur Verfügung steht.

Unterschiedliche Szenarien mit unterschiedlichen Sicherheitsanforderungen

erfordern abgestufte Schutzkonzepte auf der Basis solcher anpassbaren Hardware-

Sicherheitsmodule.

Search WWH ::

Custom Search