Cryptography Reference

In-Depth Information

j=0

für i=0 bis 255 führe aus

j=(j+S[i]+k[i mod l

k

]) mod 256

vertausche (S[i], S[j])

Es werden also 256 Vertauschungen von Listenelementen S[i] und S[j] durchgeführt, wobei

der Index j durch S[i] und den Schlüssel k möglichst zufallsähnlich verändert wird. Das Ziel ist

eine quasi-zufällige Permutation.

PRGA-Algorithmus (pseudo-random generation algorithm)

Der PRGA-Algorithmus für die Erzeugung einer PN-Folge wird durch folgenden Pseudo-

Code beschrieben:

i=0; j=0

Wiederhole für alle Bytes des Nachrichtenstrom

i=(i+1) mod 256

j=(j+S[i]) mod 256

Ausgabe z

b

= S[(S[i]+S[j]) mod 256]

vertausche (S[i], S[j])

In der Wiederhol-Schleife wird i um 1 und j um einen „Zufallswert“ S[i] erhöht. Mit der

Summe von zwei „Zufallswerten“ S[i]+S[j] wird das Ausgabe-Byte z

b

= S[S[i]+S[j]] adressiert

(vorletzte Zeile des Pseudo-Codes). Diese Adressierung wird in Abb. 2-13 bildlich veran-

schaulicht.

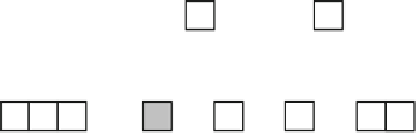

j

i

0 1 2 S[i]+S[j] i j 254 255

S

Abb. 2-13: RC4, PN-Generator.

PRGA-Algorithmus, Adressierung

des Ausgabe-Bytes z

b

.

hier: Addition modulo 256

S[i]

S[j]

z

b

S[i]+S[j] mod 256

Die Algorithmen sind leicht zu implementieren und erreichen eine hohe Geschwindigkeit.

2.4.2

A5

Von dem Algorithmus A5 gibt es drei Versionen, die alle für die verschlüsselte Übertragung

der Sprachdaten über die Luftschnittstelle im Mobilfunk benutzt werden. Die gebräuchlichste

Version A5/1 wird im GSM hauptsächlich in Europa eingesetzt. Bei der Version A5/2 wurde

die Verschlüsselung für den Export in Länder mit Verschlüsselungsbeschränkung abge-

schwächt.

Der Algorithmus A5/1 wurde unter Geheimhaltung entwickelt. Dennoch haben Krytoanalyti-

ker den Algorithmus herausfinden können (1994 R. Anderson, „erste Annäherung“ und 1999

M. Bricenco, I. Goldberg und D. Wagner, „als korrekt zu betrachten“). Geheim entwickelte