Cryptography Reference

In-Depth Information

2.2.4.2

Einweg-Hash-Funktion auf Basis von DES

Allgemein wird durch eine Hashfunktion ein langer Name auf eine kürzere Adresse abgebildet.

In diesem Sinn ist die Abbildung einer langen Nachricht auf einen kurzen MAC-Wert in Kap.

2.2.4.1 eine Hashfunktion. In der Kryptographie benötigen wir

kryptographische Hashfunktio-

nen

, die treffender als Einweg-Hashfunktionen bezeichnet werden. Für ihre Benutzung soll

kein Schlüssel erforderlich sein und insbesondere darf es nicht möglich sein, eine Nachricht zu

einem gegebenen Hashwert zu konstruieren (Weiteres siehe Kap. 3).

Wenn Nachrichten von z.B. 1000 Bit auf Hashwerte von z.B. 100 Bit abgebildet werden, dann

fallen im Mittel 2

1000

/2

100

=2

900

unterschiedliche Nachrichten auf einen gleichen Hashwert. D.h.

zu einem gegebenen Hashwert existieren unermesslich viele Nachrichten, dennoch soll es nicht

möglich sein, eine davon zu finden.

Die MAC-Abbildung aus Kap. 2.2.4.1 ist offenbar

keine

Einweg-Hashfunktion, denn nach

(2.2-12) kann eine Nachricht für einen gegebenen MAC-Wert konstruiert werden. Der Algo-

rithmus lässt sich jedoch zu einer Einweg-Hashfunktion modifizieren. Dieses Verfahren ist

standardisiert, [ISO10118-2].

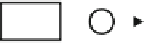

m

t

m

1

m

2

IV

DES

DES

DES

h(m)

Abb. 2-8: Einweg-Hashfunktion auf der Basis von DES.

Gegenüber Abb. 2-7 beachte man: Der öffentlich bekannte Initialisierungs-Vektor IV wird für die

1. Stufe als „Schlüssel“ benutzt, der Ausgang einer Stufe ergibt den „Schlüssel“ für die nächste Stufe.

Ferner beachte man die Einkopplung des Blocks m

i

nach der Stufe i. Das Symbol

bedeutet eine

stellenweise Addition modulo 2 (XOR).

Um zu einem gegebenen Hashwert h(m) eine Nachricht m* zu konstruieren, könnte man wie

oben vorgehen: Man wählt t1 Blöcke m*

1

, m*

2

, … m*

t1

nach freiem Belieben und versucht

dann den letzten Block m*

t

geeignet zu bestimmen. Für die letzte Stufe t ist der Schlüsselein-

gang durch die t1 gewählten Blöcke leicht zu ermitteln. Die Aufgabe, m

t

so zu bestimmen,

dass er h(t) erfüllt, führt auf die Gleichung:

m

(k

m)

h

(2.2-13)

t

bekannt ,

t

gegeben

Diese nicht-lineare Gleichung kann nicht nach m

t

aufgelöst werden. Es ist nur ein Brute-Force-

Angriff durch Ausprobieren von 2

64

Möglichkeiten für m

t

möglich.

Ebenso wie für Abb. 2-7 kann für Abb. 2-8 statt des DES-Algorithmus ein anderer Block-

Algorithmus verwendet werden, z.B. der IDEA (Kap. 2.3) oder der AES (Kap. 2.6). Im Falle

des AES ist die Blocklänge 128 Bit, und damit würde auch der Hashwert h(m) 128 Bit umfas-

sen.