Cryptography Reference

In-Depth Information

A5 für die Verschlüsselung der Gesprächsdaten zwischen MS und BSS.

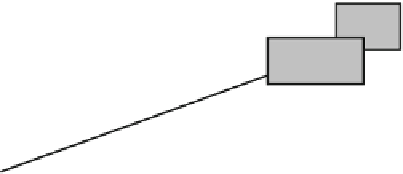

Ein Mobiltelefon wählt sich in ein Mobilfunknetz ein, indem im ersten Schritt die

TMSI

(Tem-

porary Mobile Subscriber Identity) bzw. die

IMSI

(International Mobile Subscriber Identity)

von der Chipkarte über das Mobiltelefon, BSS und MSC an das HLR weitergereicht wird. Um

die Teilnehmer-Identität geheim zu halten, kann statt der IMSI eine TMSI an das

VLR

übertra-

gen werden. Das VLR kann dann mit Hilfe des Standorts und der TMSI die IMSI ermitteln

und weitergeben.

IMSI

VLR

AUC

TMSI

HLR

RAND

K

j

RAND

A3 Algo.

K

j

A3

Algorithmus

SRES (AUT)

3

1

2

AUT

6

5

4

Ergebnis-

vergleich

8

7

9

0

#

*

Abb. 7-16: Ablauf bei der

GSM-Authentisierung.

Vergleich OK

Im HLR werden dann mit Hilfe der IMSI die Benutzerrechte des Mobilfunkteilnehmers über-

prüft und eine Challenge (Zufallszahl RAND) für die anschließende Teilnehmer-

Authentisierung erzeugt. Nachdem RAND an die Chipkarte übermittelt wurde, wird auf beiden

Seiten, d.h. SIM und AUC, mit Hilfe des Algorithmus A3 und des geheimen Teilnehmer-

schlüssels K

j

ein Authentisierungsdatensatz AUT errechnet.

Das Mobiltelefon schickt diesen Authentisierungsdatensatz AUT in einer Antwort SRES (Sig-

ned Response) an das HLR. Sind beide Authentisierungsdatensätze AUT identisch, wird der

Verbindungsaufbau fortgesetzt und der Sitzungsschlüssel berechnet, Abb. 7-16.

Für die Verschlüsselung der Sprachdaten wird sowohl in der SIM-Karte als auch im AUC aus

dem geheimen Teilnehmerschlüssel K

j

und der Zufallszahl RAND der Sitzungsschlüssel K

c

in

gleicher Weise mit Hilfe des Algorithmus A8 berechnet, Abb. 7-17. Mit diesem Sitzungs-

schlüssel K

c

, der vom A5-Algorithmus verwendet wird, kann dann die weitere Übertragung

über die Luftschnittstelle gesichert werden. Der A5-Algorithmus erzeugt für die Verschlüsse-

lung einen Datenstrom (Stream Cipher) auf Basis eines Pseudo-Zufallszahlengenerators, der