Cryptography Reference

In-Depth Information

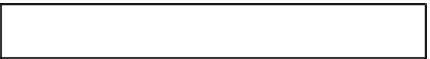

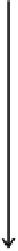

der einen kontinuierlichen Schlüsselstrom liefert, nachdem er mit einem öffentlichen Initiali-

sierungsvektor (IV) und einem geheimen Schlüssel K „geseedet“ wurde (mit „Zufalls-Saatgut“

ausgestattet). Der IV wird mit jedem Datenpaket im Klartext mitgeschickt. Für jedes abzusi-

chernde Datenpaket wird ein neuer 24 Bit langer IV gebildet, der zusammen mit dem gehei-

men Schlüssel K einen kontinuierlichen Schlüsselstrom ergibt. Dieser Schlüsselstrom wird

über XOR mit den Nutzdaten verknüpft. Vor dieser XOR-Verschlüsselung wird an die Nutz-

last ein

Integrity Check Value

(ICV) angehängt, der mittels zyklischer Redundanzprüfung

(engl. CRC, cyclic redundancy check) aus der Nutzlast berechnet wird.

Initialisierungsvektor IV

Geheimer Schlüssel K

Integrity Check Value ICV

Nutzlast

RC4

XOR

Initialisierungsvektor IV

Verschlüsselte Nutzlast

Abb. 6-21: Verwendung von RC4 in WEP

Bei dem oben beschriebenen Verfahren sind folgende Schwachstellen offensichtlich:

Der Initialisierungsvektor IV wird im Klartext mitverschickt und ist nur 24 Bit lang, d.h. er

wiederholt sich nach 2

24

Datenpaketen. Dies ermöglicht einen Angriff auf den geheimen

Schlüssel K, der auf dem in der Kryptoanalyse seit langem bekannten Verfahren der Auto-

korrelation beruht.

Aufgrund der XOR-Verschlüsselung darf ein vom RC4 erzeugter Wert niemals zweimal

zur Verschlüsselung verwendet werden, da sonst der Klartext rekonstruiert werden kann.

Das ist allerdings bei WEP nicht ausgeschlossen, da sich der IV nach 2

24

Datenpaketen

wiederholt oder oft sogar mit 0 Bytes voreingestellt ist.

Generell besitzt WEP keine Sicherung gegen Replay-Attacken. Sollten die während einer

Verbindung ausgetauschten Datenpakete für eine Kryptoanalyse nicht ausreichen, können

weitere Datenpakete von einem Angreifer beliebig eingeschleust werden.

Beim “chopchop”-Angriff auf WEP, einer speziellen Art von Replay-Attacke, werden

abgefangene WEP-Pakete, bei denen sukzessive einzelne Bits modifiziert und der CRC an-

gepasst wurden, wieder eingespielt. Akzeptiert der Router ein derart modifiziertes WEP-