Cryptography Reference

In-Depth Information

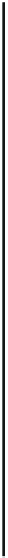

Hash-Wert,...) enthält, beantwortet. Optional kann der Authenticator weitere Request-Pakete

versenden. Abgeschlossen wird die Authentifizierung mit einem Success-/Failure-Paket vom

Authenticator.

Supplicant

Authenticator

1. EAP-Identity Request

2. EAP-Response mit

Identity

3. EAP-Authentication Request

4. EAP-Response mit

Authentisierungsnachricht

X. EAP-Request

X+1. EAP-Response mit

Authentisierungsnachricht

Abb. 6-20: EAP-Authentisierung

des Supplicant beim Autenticator.

(EAP, Extensible Authentication

Protocol)

EAP-Sucess/Failuer

Wie in Abb. 6-20 dargestellt, besteht sogar die Möglichkeit, mehrere unterschiedliche Authen-

tisierungen durch mehrfache Authentication-Request-Response-Sequenzen zu kaskadieren.

Dabei gibt der Authenticator das gewünschte Verfahren vor. Mittlerweile gibt es über 40 EAP-

Authentisierungs-Verfahren. Davon sind die 5 bekanntesten:

EAP-MD5:

Bei dieser Challenge-Response-Authentisierung (Kap. 5.2) wird in der Anfrage

vom Authenticator ein Zufallswert übertragen. Die Antwort vom Supplicanten ist dann der

Hashwert, der über den Zufallswert und ein zuvor vereinbartes Passwort mittels MD5 gebildet

wird.

EAP-OTP:

Die Anfrage enthält eine OTP-Challenge (

One-Time-Passwort

). In der Antwort

steht dann eine auf diese OTP-Challenge passende OTP-Response (Kap. 5.1.2).

EAP-TLS:

Hier wird die Authentisierung des SSL/TLS-Handshakes (siehe Kap. 6.3.1 „Das

SSL-Handshake“) eingesetzt. Häufig wird EAP-TLS zur Authentisierung bei WLAN-Routern

verwendet. Dabei ist der Authenticator im WLAN-Router realisiert und kann die Authentisie-