Cryptography Reference

In-Depth Information

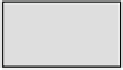

zu einer für den Signierenden und Überprüfenden gemeinsamen Zertifizierungsstelle CA1

müssen sämtliche Zertifikate verifiziert werden.

Sind beide PKI-Teilnehmer über unterschiedliche Zwischen-CAs in die PKI integriert, ist, wie

in Abb. 6-4 skizziert, der komplette Pfad bis zur Wurzel-CA zu beachten.

Cert(CA,

CA)

Wurzel-CA

CA

3.

Zwischen-CA

CA1

Zwischen-CA

CA2

Cert(CA,

CA2)

2.

Cert(CA2,

TLN3)

PKI-Teilnehmer

TLN3

PKI-Teilnehmer

TLN1

1.

TEXT

Verifikationspfad für TLN1,

um die Signatur von TLN3 zu

überprüfen

sig

[TEXT]

TLN3

Abb. 6-4: Verifikation einer von PKI-Teilnehmer TLN3 geleisteten Unterschrift durch PKI-Teilnehmer

TLN1 über die gemeinsame Wurzel-CA, 2stufige Hierarchie,

Fall: TLN1 und TLN3 sind an unterschiedliche Zwischen-CAs „CA1“ und „CA2“ angeschlossen.

Zusätzlich muss auch die Sperrung eines Zertifikates bei der Verifikation überprüft werden.

Aus diesem Grund werden neben Zertifikaten (Positivliste) auch signierte Sperrinformationen

von der CA zum Beispiel über einen Verzeichnisdienst publiziert. Eine Möglichkeit dazu ist

die Herausgabe von Sperrlisten (CRL, Certificate Revocation List) nach dem X509-Standard

[RFC3280]. In vielen Fällen, wie dem deutschen Signaturgesetz, darf aus Sicherheitsgründen

die Sperrung eines Zertifikates nicht mehr rückgängig gemacht werden.

6.1.2

PKI-Standards und Gesetzgebung

Die im Folgenden vorgestellten Standards und Gesetze spielen für die Verbreitung von PKIs

eine wichtige Rolle. Sie gewährleisten die Interoperabilität von Applikationen unterschiedli-

cher Hersteller, den plattformunabhängigen Datenaustausch und die kontinuierliche Weiter-