Cryptography Reference

In-Depth Information

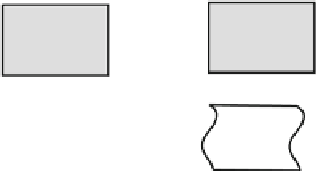

Wurzel-CA

CA

Cert(CA,

CA)

Cert(CA,

CA2)

Zwischen-CA

CA1

Cert(CA,

CA1)

Zwischen-CA

CA2

PKI-Teilnehmer

TLN3

PKI-Teilnehmer

TLN1

PKI-Teilnehmer

TLN2

Cert(

CA1

,

Cert(CA2,

TLN3)

Cert(

CA1

,

TLN1)

TLN2)

Abb. 6-2: Vertrauensmodell in einer zweistufigen PKI (Wurzel-CA und Zwischen-CA)

Zertifikate können von der herausgebenden Zertifizierungsinstanz CA auch widerrufen wer-

den. Gründe für den Widerruf können der Verlust eines Sicherheits-Tokens (Personal Security

Environment, PSE) oder die Kompromittierung eines Schlüssels sein. In diesem Fall wird das

Zertifikat in eine Sperrliste aufgenommen, die in regelmäßigen Abständen von der CA aktuali-

siert wird. Eine Sperrliste „RevocationList" (CA) enthält folgende Daten:

Re vocationList(CA)

(Cert

, ..., Cert

, T, sig

)

IDx

IDy

CA

(6.1-2)

wobei

sig

d

[h(Cert

, ..., Cert

, T )]

CA

CA

IDx

IDy

Cert

IDx

, …,

Cert

IDy

Eindeutige ID für jedes widerrufene Zertifikat

T

Gültigkeitszeitraum d.h. Abstand, in dem die Speerliste

erneuert wird

sig

CA

digitale Signatur von CA

6.1.1.3

Verifikation von digitalen Signaturen

Für die Verifikation einer digitalen Signatur ist in einer PKI immer das zugehörige Zertifikat

notwendig. Im Zertifikat steht der öffentliche Schlüssel, der mit dem bei der Signaturerzeu-

gung genutzten privaten Schlüssel korrespondiert. Mit diesem öffentlichen Schlüssel kann aus

der Signatur der ursprüngliche Hash-Wert H

Sig

wieder berechnet werden (vgl. Kap. 1.3.4).

Zusätzlich wird der Hash-Wert H

Ver

ein zweites Mal mit derselben Hash-Funktion wie bei der

Signaturerzeugung aus den signierten Daten generiert. Stimmen beide Hash-Werte H

Sig

und

H

Ver

überein, ist der erste Schritt der Signaturprüfung erfolgreich abgeschlossen.