Cryptography Reference

In-Depth Information

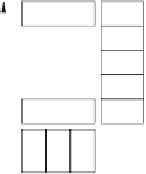

n

1

l

1

k

1

l

2

n

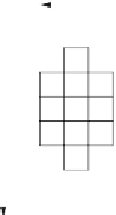

Der innere Kodierer wird sowohl auf die äußeren

Informationsstellen als auch die äußeren redundan-

ten Stellen angewendet, jedoch in veränderter Rei-

henfolge.

2

k

2

Der verkettete Kode ist demnach ein

l

2

)

Produktkode. Der Mini-

malabstand leitet sich mindestens aus dem Produkt der Minimalabstände der

einzelnen Kodes ab, abhängig vom verwendeten Interleaver:

(

n

1

·

n

2

,l

1

·

d

min

≥ d

1

· d

2

.

(8.67)

Die höhere Leistungsfähigkeit wird jedoch auf Kosten einer kleineren Koderate

erzielt. Diese ergibt sich aus dem Produkt der Koderaten von äußerem und

innerem Kode:

l

1

· l

2

n

1

·

R

=

n

2

=

R

1

· R

2

.

(8.68)

Bei der Dekodierung werden die Empfangsfolgen zunächst durch den inneren

Dekodierer rekonstruiert. Nach Entfernen der redundanten Stellen und Zu-

sammensetzen der äußeren Empfangsfolgen erfolgt im äußeren Dekodierer die

Rekonstruktion.

Bei Anwendung eines binär darstellbaren RS-Kodes (s. Abschn. 8.5.4) als äu-

ßeren Kode sind die Elemente der Kanalkodefolge über

GF

(2

k

1

)

definiert. Aus

Synchronisationsüberlegungen und Verzögerungsbeschränkungen sollte die Län-

ge des Quellenkodeworts eines inneren binären Blockkodes genau

l

2

=

k

1

oder

ein Vielfaches von

k

1

sein

33

. Diese Bedingung lässt sich problemlos mit ver-

kürzten Kodes erfüllen. Ein innerer RS-Kode sollte dasselbe

k

1

haben. Ein

innerer Faltungskode wandelt die Elemente lediglich in Binärsequenzen.

Ein RS-Kode hat beispielsweise Vorteile bei der Korrektur von Bündelfehlern.

Bei Faltungskodes (s. Abschn. 8.6) zerfallen, abhängig von Koderate und Ge-

dächtnis des Kodes, größere Bündelfehler in (Bündel-)Fehler kleinen Gewichts.

Zur Auflösung großer Bündelfehler und damit passenden Leistungsbeschreibung

der Kodes spielen Kodeverkettung und Interleaving eine entscheidende Rolle.

k

1

des Modularpolynoms wird an dieser Stelle bewusst fett geschrieben, um

Verwechslungen mit der Anzahl

k

1

redundanter Stellen des äußeren Kodes zu vermeiden.

33

Der Grad