Cryptography Reference

In-Depth Information

1. Substitution

U

V

S-Box

U

i,j

V

i,j

i, j ∈{

0

,

1

,

2

,

3

}

2. Zeilenrotation

V

W

V

0

,

0

V

0

,

1

V

0

,

2

V

0

,

3

V

0

,

0

V

0

,

1

V

0

,

2

V

0

,

3

keine Verschiebung

V

1

,

0

V

1

,

1

V

1

,

2

V

1

,

3

V

1

,

1

V

1

,

2

V

1

,

3

V

1

,

0

zyklische Linksverschiebung um 1

V

2

,

0

V

2

,

1

V

2

,

2

V

2

,

3

V

2

,

2

V

2

,

3

V

2

,

0

V

2

,

1

zyklische Linksverschiebung um 2

V

3

,

0

V

3

,

1

V

3

,

2

V

3

,

3

V

3

,

3

V

3

,

0

V

3

,

1

V

3

,

2

zyklische Linksverschiebung um 3

3. Lineare Zeilendurchmischung

W

Z

M·

W

0

,j

Z

0

,j

W

1

,j

Z

1

,j

j ∈{

0

,

1

,

2

,

3

}

W

2

,j

Z

2

,j

W

3

,j

Z

3

,j

4. Schlüsseladdition

Z

U

K

(

k,r

)

⊕

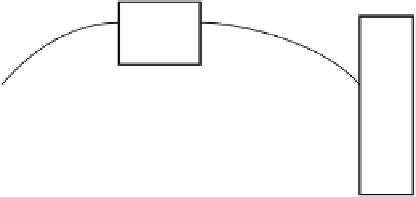

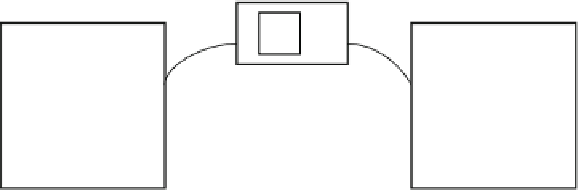

Abbildung 4.4: Illustration einer regulären AES-Runde