Database Reference

In-Depth Information

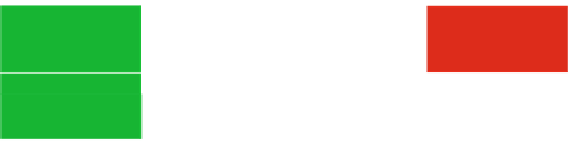

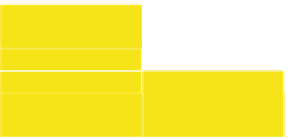

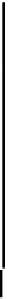

Tab. 5.2

Risikomatrix

Risikomatrix

unternehmens-

gefährdend

hoch

mittel

gering

unwahrscheinlich

gelegentlich

wahrscheinlich

regelmäßig

Eintrittswahrscheinlichkeit

Für welche der beiden Vorgehensweisen sich das Unternehmen entscheidet, bleibt ihm

überlassen und sollte nicht der grundsätzlichen Risikostrategie widersprechen.

Für die Bewertung bietet sich in der Praxis die Erstellung einer Risikomatrix an,

welchediebeidenGrößen„Schadensausmaß“und„Eintrittswahrscheinlichkeit“

gegenüberstellt. Diese kann sowohl mit als auch ohne exakte Quantifizierung

skaliert werden. Tabelle

5.2

zeigt eine Risikomatrix ohne exakte Quantifizierung

mit jeweils vier Kategorien für die beiden Bewertungskriterien. An dieser Stelle

können nun die einzelnen Risiken - kumuliert aus den Ergebnissen für alle Risi-

koobjekte - in diese Matrix an den entsprechenden Stellen eingefügt werden

8

[34]. Die Risikomatrix eignet sich zudem zur Erläuterung der risikoorientierten

VorgehensweisebeiderGeschäftsleitung, diefürdieRisikobehandlungdannei-

ne Bedeutungsgrenze (siehe unten, Abschn. 5.2.3.2.5) bestimmen kann, welche

ein allgemeines Risikoakzeptanzkriterium begründet.

Den Verantwortlichen muss bei allen Versuchen der Risikobewertung dennoch klar sein,

dass der Datenschutz aus den Anforderungen des Rechts entspringt: Datenschutzrisiken

werden sich daher nicht so exakt bewerten lassen wie etwa finanzielle Risiken. Der Blick

auf die Risikomatrix entlastet auch nicht von einer regelmäßigen Überprüfung der aktu-

ellen Risikosituation. Es gilt jedoch im Rahmen der Risikobewertung der Grundsatz, dass

sich mit jedem Durchlauf des DSMS-PDCA nach dem Gesichtspunkt der kontinuierlichen

Verbesserung Schritt für Schritt die Genauigkeit der Bewertung steigert. Denn dann stehen

wichtige Erfahrungswerte zur Verfügung, die bei der Erstimplementierung noch gefehlt

8

Vgl. ausführlich zur Erstellung einer Risikomatrix für ein ISMS: Loomans/Müller, Informati-

onssicherheitsrisiken unter Kontrolle - In drei Schritten zum erfolgreichen Security Management

[

18

]

Search WWH ::

Custom Search