Information Technology Reference

In-Depth Information

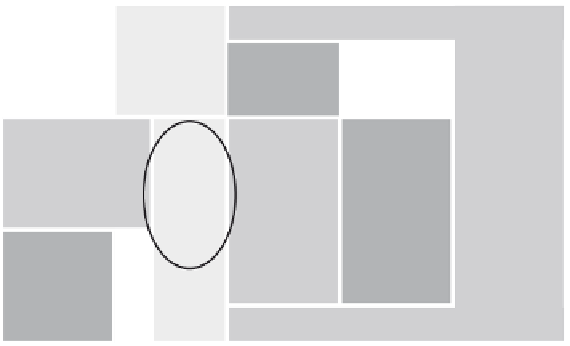

Legende:

Vertrieb

Marketing

Informationssysteme

Planungsstatus: Ist

Geschäfts-

prozesse

Vertriebs-

steuerung

Vertriebs-

controlling

Vertriebs-

unterstützung

Marketing-

Unterlagen

Pressearbeit

Technologie:

Java

.Net

CON

R 4.2

ACTAC

R 2.3

Host

ACTAC

R 2.3

Schutz-

bedarf:

Sicherheits-

level:

FIS

R 3.3

Publisher

R 2.0

gering

FIS

R 3.3

TUY

R 1.0

mittel

CON

R 4.3

groß

ACTAC

R 2.2

ABBILDUnG 5.11

Abgleich von Schutzbedarf und Sicherheitslevel

dung 5.10) visualisiert werden. Für das Vertriebscontrolling besteht ein hoher Schutzbedarf.

Das Informationssystem CON R 4.3 hat aber nur ein mittleres Sicherheitslevel.

Auch die eigentliche Sicherheitsanalyse kann durch Listen erleichtert werden, in denen z. B. die

Informationssysteme und deren Schutzbedarf aufgelistet sind. Entsprechend dem Schutzbedarf

werden unterschiedliche Bedrohungsanalysen durchgeführt, deren Ergebnisse wiederum in

der EAM-Datenbasis dokumentiert werden können.

5.1.6■Entscheidungen im Sourcing sowie Ressourcen- und

Partnermanagement

Einsatzszenario:

Unterstützung bei Sourcing-Entscheidungen durch Dokumentation und

Analyse von Sourcing-relevanten Informationen wie z. B. Kerneigenleistung und Lieferanten-

bewertungen

Stakeholder-Gruppen:

CIO/IT-Verantwortlicher (C, A oder I), IT-Stratege (R), Verantwortliche

für den Betrieb und PC-Infrastrukturen (C, A oder I), Partner und Lieferanten (C und I)

Ziele:

Wertbeitrag der IT durch Skalenefekt und Know-how-Bündelung erhöhen

Leistungssteuerung intern sowie von Lieferanten verbessern

Erläuterungen und geeignete Visualisierungen:

Die klassische Sourcing-Frage muss beantwortet werden: Welche IT-Leistungen kann bzw. soll

ein Unternehmen selbst erbringen bzw. welche Leistungen sollen eingekaut werden?

Search WWH ::

Custom Search